Zawartość

- Jak korzystać z Cloudflare, aby zabezpieczyć swoją witrynę WordPress

- Dodaj swój adres IP do białej listy

- 1. Zablokuj ataki wp-login.php

- 2. Zablokuj ataki xmlrpc.php

- 3. Chroń obszar wp-admin

- 4. Blokuj żądania odsyłające do wtyczek

- 5. Zmniejsz spam poprzez blokowanie bezpośrednich żądań do wp-comments-post.php

- Twoja witryna jest teraz nieco bezpieczniejsza!

- Dalsza lektura

- Pytania i Odpowiedzi

Używam Cloudflare do wszystkich moich witryn Wordpress - nie tylko po to, aby były szybsze, ale także bezpieczniejsze.

Jak korzystać z Cloudflare, aby zabezpieczyć swoją witrynę WordPress

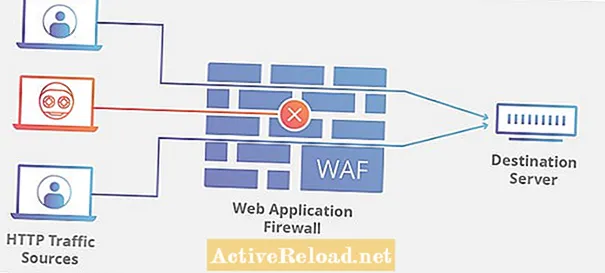

Ten przewodnik jest skierowany do webmasterów dbających o bezpieczeństwo, którzy prowadzą witrynę lub blog WordPress w domenie obsługującej Cloudflare. W ramach bezpłatnego planu Cloudflare przyznaje pięć reguł zapory, które są domyślnie puste.

Dodając reguły specyficzne dla WordPressa, które opisuję na tej stronie, możesz zabezpieczyć swoją witrynę i zablokować ataki, zanim dotrą one nawet do serwera Twojego usługodawcy hostingowego.

Zastrzeżenie: nie jestem w żaden sposób powiązany z Cloudflare, ale od kilku lat jestem zadowolonym użytkownikiem ich usług.

Dodaj swój adres IP do białej listy

Zanim zaimplementujesz jakiekolwiek reguły zapory, powinieneś najpierw dodać własne IP do białej listy. W ten sposób nie będziesz miał wpływu, jeśli zdecydujesz się zablokować swój obszar administracyjny WordPress przed osobami z zewnątrz (co wyjaśnię za minutę).

Można to zrobić, uzyskując dostęp do pulpitu nawigacyjnego Cloudflare i klikając Firewall, następnie Przybory, wpisując swój adres IP * i wybierając Biała lista w menu rozwijanym.

* Masz tutaj kilka opcji w kolejności zmniejszania bezpieczeństwa:

- Dodaj do białej listy dokładny Adres IP. Optymalny wybór, jeśli Twój dostawca usług internetowych przyzna Ci statyczny adres IP. Zwróć uwagę, że jeśli zmieni się Twój adres IP, będziesz musiał wprowadzić go ponownie, aby nie zostać zablokowanym w obszarze administracyjnym WordPress.

- Umieść na białej liście cały zakres adresów IP swojego usługodawcy internetowego. Dobry wybór, jeśli masz dynamiczny adres IP.

- Umieść swój kraj na białej liście. Nie ochroni Cię to przed atakami z własnego kraju, ale może być wygodną opcją, jeśli często podróżujesz i używasz Wi-Fi do łączenia się z witryną WordPress.

Adres IP lub kraj umieszczony na białej liście w ten sposób będą zwolnione z wszystko reguły zapory, więc nie musisz dodawać wyjątków dla każdej reguły.

1. Zablokuj ataki wp-login.php

Jeśli zajrzysz do dzienników serwera, prawdopodobnie znajdziesz wiele adresów IP z całego świata próbujących uzyskać dostęp do pliku wp-login.php. Jest to zdecydowanie najczęstszy atak na instalacje WordPress. Są to zazwyczaj skany automatyczne, które nie stanowią dużego zagrożenia, ale nadal można je zablokować dla spokoju ducha.

To oczywiście zakłada, że Ty (administrator) jesteś jedynym użytkownikiem w Twojej witrynie. Jeśli masz wielu użytkowników lub używasz wtyczki członkostwa, prawdopodobnie będziesz chciał pominąć tę regułę.

W panelu Cloudflare kliknij Firewall jeszcze raz, a następnie naciśnij niebieski Utwórz regułę zapory przycisk. Nazwij go, jak chcesz, i wprowadź następujące informacje:

- Pole: ścieżka URI

- Operator: zawiera

- Wartość: /wp-login.php

[Akcja: Zablokuj]

Jeśli zrobiłeś to dobrze, powinieneś zobaczyć następujące elementy w Podgląd wyrażenia Sekcja.

(http.request.uri.path zawiera „/wp-login.php”)

Zapisz regułę i powinna zostać włączona automatycznie. Cloudflare będzie teraz blokować każdą próbę połączenia się z wp-login.php z wyjątkiem adresu IP, który umieściłeś na białej liście.

Te próby brutalnej siły znikną z dzienników serwera, ale będziesz mógł je śledzić w Cloudflare Zdarzenia zapory jeśli chcesz sprawdzić, czy ochrona działa.

2. Zablokuj ataki xmlrpc.php

Po wp-login.php, xmlrpc.php jest drugim najczęstszym celem ataków. XML-RPC ma legalne zastosowania, takie jak blogowanie ze smartfona lub wysyłanie treści do wielu witryn WordPress jednocześnie. Jeśli tego nie zrobisz, możesz go bezpiecznie zablokować. Postępuj zgodnie z tą samą procedurą, co poprzednio i utwórz regułę:

- Pole: ścieżka URI

- Operator: zawiera

- Wartość: /xmlrpc.php

[Akcja: Zablokuj]

W pliku Podgląd wyrażenia Sekcja.

(http.request.uri.path zawiera „/xmlrpc.php”)

3. Chroń obszar wp-admin

Teraz zróbmy to tak, abyś ty i tylko ty miał dostęp do swojego obszaru administracyjnego. Ta zasada jest nieco bardziej złożona, ponieważ musisz zrobić dwa wyjątki.

Pierwszy to /wp-admin/admin-ajax.php, który jest używany przez niektóre wtyczki do wyświetlania dynamicznej zawartości w Twojej witrynie. W związku z tym, mimo że znajduje się w folderze / wp-admin /, musi być dostępny z zewnątrz.

Drugi to /wp-admin/theme-editor.php, który sprawdza błędy za każdym razem, gdy edytujesz swój motyw za pomocą wbudowanego edytora, tworząc żądanie sprzężenia zwrotnego do swojej strony domowej. Jeśli nie dodasz tego wyjątku, sprawdzenie zakończy się niepowodzeniem i wyświetleniem komunikatu „Nie można połączyć się z witryną w celu sprawdzenia błędów krytycznych”, a modyfikacje nie zostaną zapisane.

Śmiało i utwórz następującą regułę:

- Pole: ścieżka URI

- Operator: zawiera

- Wartość: / wp-admin /

[I]

- Pole: ścieżka URI

- Operator: nie zawiera

- Wartość: /wp-admin/admin-ajax.php

[I]

- Pole: ścieżka URI

- Operator: nie zawiera

- Wartość: /wp-admin/theme-editor.php

[Akcja: Zablokuj]

Lub po prostu kliknij Edytuj wyrażenie i wklej następujące.

(http.request.uri.path zawiera „/ wp-admin /”, a nie http.request.uri.path zawiera „/wp-admin/admin-ajax.php”, a nie http.request.uri.path zawiera „/ wp-admin / theme-editor.php ")

4. Blokuj żądania odsyłające do wtyczek

Większość witryn WordPress jest atakowana przez niezabezpieczone wtyczki. Najlepszym podejściem jest oczywiście nie instalowanie ich w pierwszej kolejności, ale można również utworzyć regułę zapory sieciowej blokującą bezpośredni dostęp do / wp-content / plugins /.

Uzasadnione żądania przychodzące za pośrednictwem Twojej witryny mają coś w rodzaju „http://twoja_witryna.com/strona” jako odnośnik HTTP i powinny być dozwolone. Możesz także zezwolić znanym dobrym robotom (takim jak robot Google) na wypadek, gdyby próbowały zaindeksować coś - na przykład obraz - w folderze wtyczek.

Utwórz następującą regułę:

- Pole: ścieżka URI

- Operator: zawiera

- Wartość: / wp-content / plugins /

[I]

- Pole: Referer

- Operator: nie zawiera

- Wartość: twojawitryna.com (zastąp swoją prawdziwą domeną)

[I]

- Pole: Znane boty

- Operator: równa się

- Wartość: Wył

[Akcja: Zablokuj]

Lub po prostu wklej to wyrażenie bezpośrednio (pamiętaj, aby zastąpić twojawitryna.com rzeczywistym adresem).

(http.request.uri.path zawiera „/ wp-content / plugins /”, a nie http.referer zawiera „twoja_witryna.com”, a nie cf.client.bot)

5. Zmniejsz spam poprzez blokowanie bezpośrednich żądań do wp-comments-post.php

Będę szczery: efekt tej reguły będzie minimalny, ponieważ boty spamujące są obecnie na tyle wyrafinowane, aby sfałszować stronę odsyłającą. To zablokuje tylko boty wbijające bezpośrednio plik wp-comments-post.php. Mimo to ta sama wskazówka jest opisana w WordPress Codex (z wyjątkiem tego, że używają reguły .htaccess zamiast Cloudflare), więc jeśli jest dla nich wystarczająco dobra, dla mnie jest wystarczająco dobra.

Zasada jest następująca:

- Pole: ścieżka URI

- Operator: równa się

- Wartość: /wp-comments-post.php

[I]

- Pole: Metoda żądania

- Operator: równa się

- POCZTA

[I]

- Pole: Referer

- Operator: nie zawiera

- Wartość: twojawitryna.com (zastąp swoją prawdziwą domeną)

[Akcja: Zablokuj]

A oto wyrażenie, które pozwoli Ci zaoszczędzić czas.

(http.request.uri.path eq "/wp-comments-post.php" i http.request.method eq "POST", a nie http.referer zawiera "twoja_witryna.com")

Twoja witryna jest teraz nieco bezpieczniejsza!

Te pięć zasad powinno obejmować najczęstsze ataki WordPress, ale możesz je dowolnie dostosowywać i łączyć zgodnie z własnymi potrzebami.

Większość ataków, które widzisz w swoich dziennikach, pochodzi z automatycznych botów, które po prostu głupio skanują strony internetowe pod kątem luk w zabezpieczeniach, ale jeśli osoba spoza Twoich adresów IP z białej listy spróbuje uzyskać dostęp do Twojego obszaru administratora, zostanie powitana stroną „Błąd 1020” podobną do tej (możesz potwierdź to, uzyskując dostęp do niego za pośrednictwem serwera proxy lub VPN).

Dalsza lektura

Jeśli napotkasz problemy lub chcesz dowiedzieć się więcej, proponuję odwiedzić bazę wiedzy Cloudflare.

Ten artykuł jest dokładny i zgodny z najlepszą wiedzą autora. Treści służą wyłącznie do celów informacyjnych lub rozrywkowych i nie zastępują osobistych porad ani profesjonalnych porad w kwestiach biznesowych, finansowych, prawnych lub technicznych.

Pytania i Odpowiedzi

Pytanie: Czy możemy połączyć wszystkie powyższe żądania w jedną regułę?

Odpowiedź: Pewnie. Umieść każdą regułę w nawiasach i połącz je znakiem „lub” (jeśli twoją akcją jest blokowanie).

Pytanie: O zasadzie blokowania żądań braku odwołań do wtyczek. Zauważyłem, że w twoich instrukcjach tworzenia reguły używana jest ścieżka URI „/ wp-content / plugins /”, ale podane wyrażenie używa ścieżki URI „/ plugins /”. Czy możesz potwierdzić, która wartość ścieżki URI jest poprawna?

Odpowiedź: Niezły chwyt, zmienię je tak, aby pasowały. Jeśli chodzi o twoje pytanie, chyba że z jakiegoś powodu zmieniłeś nazwę swojego / wp-content / folder lub masz inny folder inny niż Wordpress o nazwie / plugins /, tak naprawdę nie ma znaczenia, którego używasz.