Zawartość

- Dlaczego warto skonfigurować system wykrywania włamań?

- Instalowanie pakietu Snort

- Uzyskanie kodu Oinkmaster

- Wykonaj poniższe czynności, aby uzyskać kod Oinkmaster:

- Wprowadzanie kodu Oinkmaster w Snort

- Ręczna aktualizacja reguł

- Dodawanie interfejsów

- Konfiguracja interfejsu

- Wybieranie kategorii reguł

- Jaki jest cel kategorii reguł?

- Jak mogę uzyskać więcej informacji o kategoriach reguł?

- Popularne kategorie Snort Rule

- Ustawienia preprocesora i przepływu

- Uruchamianie interfejsów

- Jeśli Snort się nie uruchomi

- Sprawdzanie alertów

Sam pracuje jako analityk sieciowy w firmie zajmującej się handlem algorytmicznym. Uzyskał tytuł licencjata w dziedzinie informatyki na UMKC.

Dlaczego warto skonfigurować system wykrywania włamań?

Hakerzy, wirusy i inne zagrożenia nieustannie sondują Twoją sieć, szukając sposobu, aby się do niej dostać. Wystarczy tylko jedna zhakowana maszyna, aby cała sieć została przejęta. Z tych powodów zalecam skonfigurowanie systemu wykrywania włamań, aby zapewnić bezpieczeństwo systemów i monitorować różne zagrożenia w Internecie.

Snort to IDS typu open source, który można łatwo zainstalować na zaporze ogniowej pfSense w celu ochrony sieci domowej lub firmowej przed intruzami. Snort można również skonfigurować tak, aby działał jako system zapobiegania włamaniom (IPS), co czyni go bardzo elastycznym.

W tym artykule przeprowadzę Cię przez proces instalacji i konfiguracji Snort na pfSense 2.0, abyś mógł rozpocząć analizę ruchu w czasie rzeczywistym.

Instalowanie pakietu Snort

Aby rozpocząć korzystanie ze Snort, musisz zainstalować pakiet za pomocą menedżera pakietów pfSense. Menedżer pakietów znajduje się w menu systemowym interfejsu GUI sieci web pfSense.

Znajdź Snort na liście pakietów, a następnie kliknij symbol plusa po prawej stronie, aby rozpocząć instalację.

Instalacja snorta zajmuje kilka minut, ma kilka zależności, które pfSense musi najpierw pobrać i zainstalować.

Po zakończeniu instalacji Snort pojawi się w menu usług.

Snort można zainstalować za pomocą menedżera pakietów pfSense.

Uzyskanie kodu Oinkmaster

Aby Snort był przydatny, musi zostać zaktualizowany o najnowszy zestaw reguł. Pakiet Snort może automatycznie zaktualizować te reguły, ale najpierw musisz uzyskać kod Oinkmaster.

Dostępne są dwa różne zestawy reguł Snort:

- Zestaw zwolnień dla subskrybentów to najbardziej aktualny zestaw dostępnych reguł. Dostęp do tych zasad w czasie rzeczywistym wymaga płatnej rocznej subskrypcji.

- Drugą wersją zasad jest wersja dla zarejestrowanych użytkowników, która jest całkowicie bezpłatna dla każdego, kto zarejestruje się na stronie Snort.org.

Główna różnica między tymi dwoma zestawami reguł polega na tym, że reguły w wydaniu zarejestrowanego użytkownika są opóźnione o 30 dni od reguł subskrypcji. Jeśli chcesz mieć najbardziej aktualną ochronę, wykup subskrypcję.

Wykonaj poniższe czynności, aby uzyskać kod Oinkmaster:

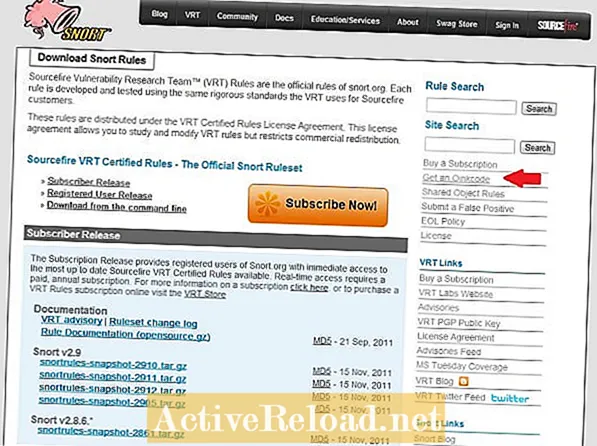

- Odwiedź stronę internetową Snort Rules, aby pobrać potrzebną wersję.

- Kliknij „Zarejestruj się dla konta” i utwórz konto Snort.

- Po potwierdzeniu konta zaloguj się na Snort.org.

- Kliknij „Moje konto” na górnym pasku łączy.

- Kliknij kartę „Subskrypcje i kod Oinkcode”.

- Kliknij łącze Oinkcodes, a następnie kliknij „Generuj kod”.

Kod pozostanie przechowywany na Twoim koncie, aby w razie potrzeby móc go później uzyskać. Ten kod należy wprowadzić w ustawieniach Snort w pfSense.

Do pobrania reguł ze Snort.org wymagany jest kod Oinkmaster.

Wprowadzanie kodu Oinkmaster w Snort

Po uzyskaniu kodu Oinkcode należy go wprowadzić w ustawieniach pakietu Snort. Strona ustawień Snort pojawi się w menu usług interfejsu sieciowego. Jeśli nie jest widoczny, upewnij się, że pakiet jest zainstalowany i ponownie zainstaluj pakiet, jeśli to konieczne.

Kod Oinkcode należy wprowadzić na stronie ustawień globalnych ustawień Snort. Chciałbym również zaznaczyć pole, aby włączyć również reguły dotyczące pojawiających się zagrożeń. Reguły ET są utrzymywane przez społeczność open source i mogą zapewnić dodatkowe reguły, których nie można znaleźć w zestawie Snort.

Automatyczne aktualizacje

Domyślnie pakiet Snort nie aktualizuje reguł automatycznie. Zalecany interwał aktualizacji to raz na 12 godzin, ale można to zmienić, aby dostosować go do swojego środowiska.

Nie zapomnij kliknąć przycisku „Zapisz” po zakończeniu wprowadzania zmian.

Ręczna aktualizacja reguł

Snort nie zawiera żadnych reguł, więc za pierwszym razem będziesz musiał ręcznie je zaktualizować. Aby uruchomić aktualizację ręczną, kliknij kartę aktualizacje, a następnie kliknij przycisk reguł aktualizacji.

Pakiet pobierze najnowsze zestawy reguł ze Snort.org, a także pojawiające się zagrożenia, jeśli wybierzesz tę opcję.

Po zakończeniu aktualizacji reguły zostaną wyodrębnione i będą gotowe do użycia.

Reguły należy pobrać ręcznie przy pierwszej konfiguracji Snort.

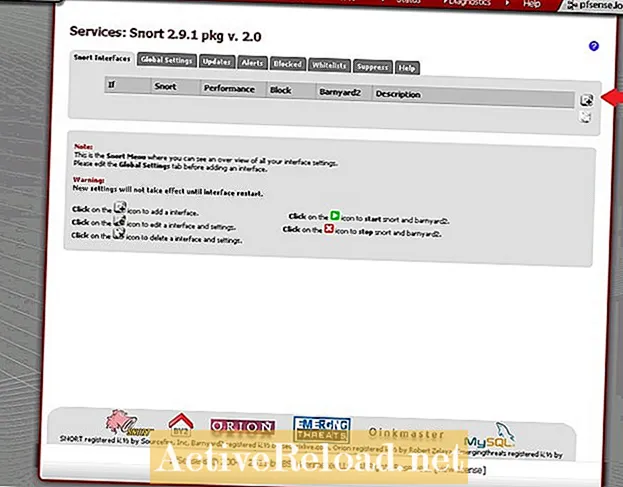

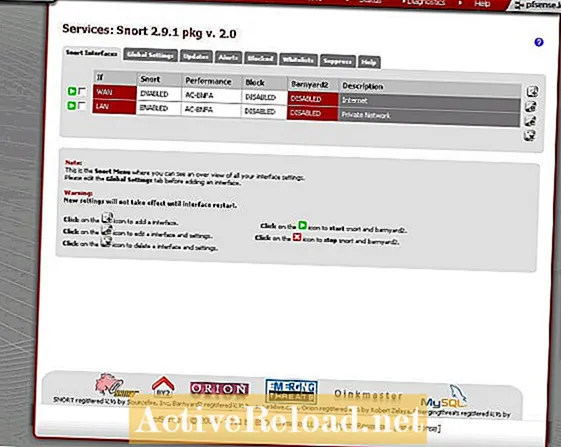

Dodawanie interfejsów

Zanim Snort zacznie działać jako system wykrywania włamań, musisz przypisać interfejsy do monitorowania. Typowa konfiguracja jest dla Snorta do monitorowania dowolnych interfejsów WAN. Inną najpopularniejszą konfiguracją jest Snort do monitorowania interfejsu WAN i LAN.

Monitorowanie interfejsu LAN może zapewnić pewną widoczność ataków przeprowadzanych z Twojej sieci. Często zdarza się, że komputer w sieci LAN zostaje zainfekowany złośliwym oprogramowaniem i rozpoczyna ataki na systemy w sieci i poza nią.

Aby dodać interfejs, kliknij symbol plusa znajdujący się na karcie interfejsu Snort.

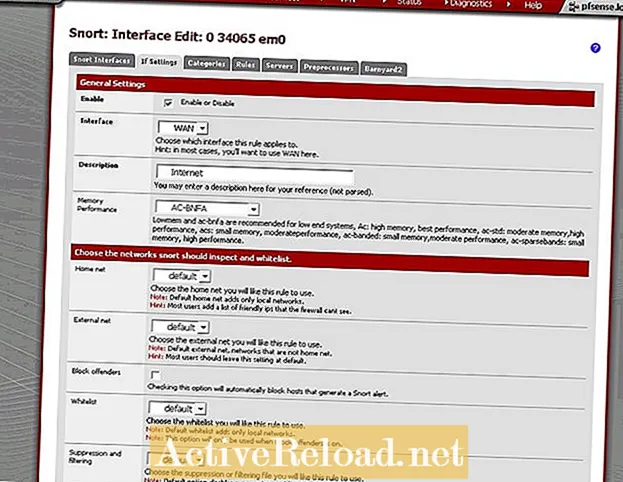

Konfiguracja interfejsu

Po kliknięciu przycisku dodawania interfejsu pojawi się strona ustawień interfejsu.Strona ustawień zawiera wiele opcji, ale jest tylko kilka, o które naprawdę musisz się martwić, aby wszystko działało.

- Najpierw zaznacz pole wyboru u góry strony.

- Następnie wybierz interfejs, który chcesz skonfigurować (w tym przykładzie najpierw konfiguruję sieć WAN).

- Ustaw wydajność pamięci na AC-BNFA.

- Zaznacz pole „Loguj alarmy, aby wciągnąć plik unified2”, aby barnyard2 działał.

- Kliknij zapisz.

Jeśli korzystasz z router multi-wan, możesz śmiało skonfigurować inne interfejsy WAN w swoim systemie. Polecam również dodanie interfejsu LAN.

Przed uruchomieniem interfejsów należy skonfigurować kilka dodatkowych ustawień dla każdego interfejsu. Aby skonfigurować dodatkowe ustawienia, wróć do zakładki interfejsów Snort i kliknij symbol „E” po prawej stronie strony obok interfejsu. Spowoduje to powrót do strony konfiguracji tego konkretnego interfejsu. Aby wybrać kategorie reguł, które mają być włączone dla interfejsu, kliknij kartę kategorii. Wszystkie reguły wykrywania są podzielone na kategorie. Kategorie zawierające reguły z Wyłaniających się zagrożeń zaczynają się od „pojawiania się”, a reguły ze Snort.org zaczynają się od „parsknięcia”. Po wybraniu kategorii kliknij przycisk Zapisz u dołu strony. Dzieląc reguły na kategorie, możesz włączyć tylko te kategorie, które Cię interesują. Zalecam włączenie niektórych z bardziej ogólnych kategorii. Jeśli korzystasz z określonych usług w swojej sieci, takich jak serwer WWW lub serwer bazy danych, włącz również kategorie, które się do nich odnoszą. Należy pamiętać, że Snort będzie wymagał większej ilości zasobów systemowych za każdym razem, gdy zostanie włączona dodatkowa kategoria. Może to również zwiększyć liczbę fałszywych alarmów. Ogólnie najlepiej jest włączać tylko te grupy, których potrzebujesz, ale możesz poeksperymentować z kategoriami i zobaczyć, co działa najlepiej.Wybieranie kategorii reguł

Jaki jest cel kategorii reguł?

Jak mogę uzyskać więcej informacji o kategoriach reguł?

Jeśli chcesz dowiedzieć się, jakie reguły znajdują się w kategorii i dowiedzieć się więcej o tym, co robią, możesz kliknąć kategorię. Spowoduje to bezpośrednie połączenie z listą wszystkich reguł w kategorii.

Popularne kategorie Snort Rule

| Nazwa Kategorii | Opis |

|---|---|

snort_botnet-cnc.rules | Celuje w znane hosty zarządzające i kontrolujące botnetu. |

snort_ddos.rules | Wykrywa ataki typu „odmowa usługi”. |

snort_scan.rules | Te reguły wykrywają skanowanie portów, sondy Nessus i inne ataki gromadzące informacje. |

snort_virus.rules | Wykrywa sygnatury znanych trojanów, wirusów i robaków. Zdecydowanie zalecamy korzystanie z tej kategorii. |

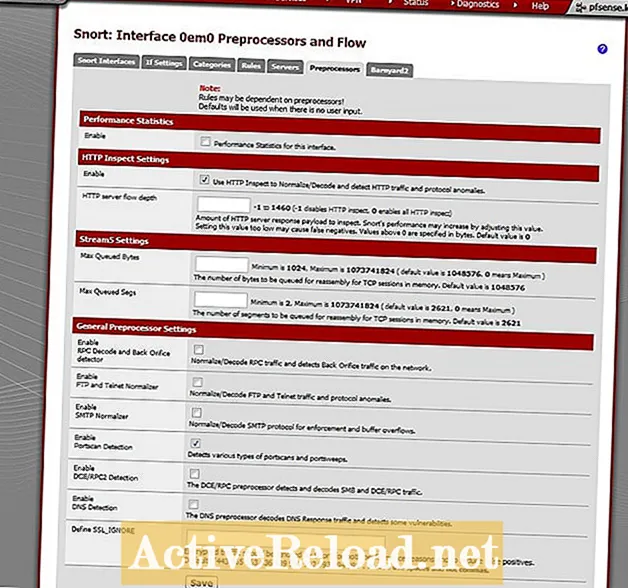

Ustawienia preprocesora i przepływu

Na stronie ustawień preprocesorów jest kilka ustawień, które powinny być włączone. Wiele reguł wykrywania wymaga włączenia inspekcji HTTP, aby działały.

- W ustawieniach inspekcji HTTP włącz opcję „Użyj inspekcji HTTP do normalizacji / dekodowania”

- W sekcji ogólnych ustawień preprocesora włącz opcję „Wykrywanie Portscan”

- Zapisz ustawienia.

Uruchamianie interfejsów

Po dodaniu nowego interfejsu do Snort nie uruchamia się on automatycznie. Aby ręcznie uruchomić interfejsy, kliknij zielony przycisk odtwarzania po lewej stronie każdego skonfigurowanego interfejsu.

Kiedy Snort jest uruchomiony, tekst za nazwą interfejsu pojawi się na zielono. Aby zatrzymać Snort, kliknij czerwony przycisk zatrzymania znajdujący się po lewej stronie interfejsu.

Istnieje kilka typowych problemów, które mogą uniemożliwić uruchomienie Snort.

Jeśli Snort się nie uruchomi

Sprawdzanie alertów

Po pomyślnym skonfigurowaniu i uruchomieniu Snort powinieneś zacząć widzieć alerty po wykryciu ruchu zgodnego z regułami.

Jeśli nie widzisz żadnych alertów, poczekaj chwilę, a następnie sprawdź ponownie. Może minąć trochę czasu, zanim pojawią się jakiekolwiek alerty, w zależności od natężenia ruchu i włączonych reguł.

Jeśli chcesz zdalnie wyświetlać alerty, możesz włączyć ustawienie interfejsu „Wysyłaj alerty do głównych dzienników systemowych”. Alerty pojawiające się w dziennikach systemowych mogą być oglądane zdalnie za pomocą Syslog.

Ten artykuł jest dokładny i zgodny z najlepszą wiedzą autora. Treści służą wyłącznie do celów informacyjnych lub rozrywkowych i nie zastępują osobistych porad ani profesjonalnych porad w kwestiach biznesowych, finansowych, prawnych lub technicznych.